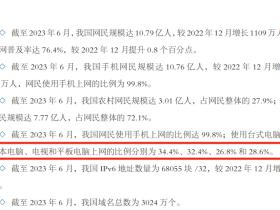

在https://sitecheck.sucuri.net上面查询站点安全,结果报了一个Javascript的严重漏洞,src=”//deloplen.com/apu.php?。

文章源自原紫番博客-https://www.yuanzifan.com/53772.html

文章源自原紫番博客-https://www.yuanzifan.com/53772.html

提示是说我的主机上有一些具有安全风险的代码,调取外站的资源和数据。给的Malware Found的信息提示,是 “Known javascript malware”。就是说已知的js恶意软件。文章源自原紫番博客-https://www.yuanzifan.com/53772.html

其实我什么都没做,但是联想到阿里云主机这几天报了一个灾难级的错误,我也没有理会,因为很多次的经验,都是说处理这个主机的巨大漏洞,需要安装那个什么安骑士,200每月。但是这次登录阿里云,发现安骑士免费了,企业版的价格变成了360元每年。总算有点人性了。文章源自原紫番博客-https://www.yuanzifan.com/53772.html

但是阿里云并没有给出解决方案,根据提示处理之后,这个安全隐患还在。经过了很久的研究,我终于找到了这个问题的核心原因。下面是处理方法:文章源自原紫番博客-https://www.yuanzifan.com/53772.html

1.暂时关掉服务器上的其他站点。文章源自原紫番博客-https://www.yuanzifan.com/53772.html

2.做好备份文章源自原紫番博客-https://www.yuanzifan.com/53772.html

3.打开Wordpress后台,删掉所有主题,只保留一个你正在使用的主题。文章源自原紫番博客-https://www.yuanzifan.com/53772.html

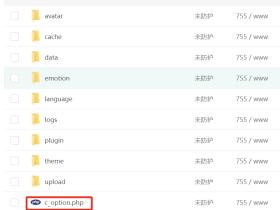

4.打开网站后台文件。假设你的主题叫themeabc, 那就是wp-content/themes/themesabc/文章源自原紫番博客-https://www.yuanzifan.com/53772.html

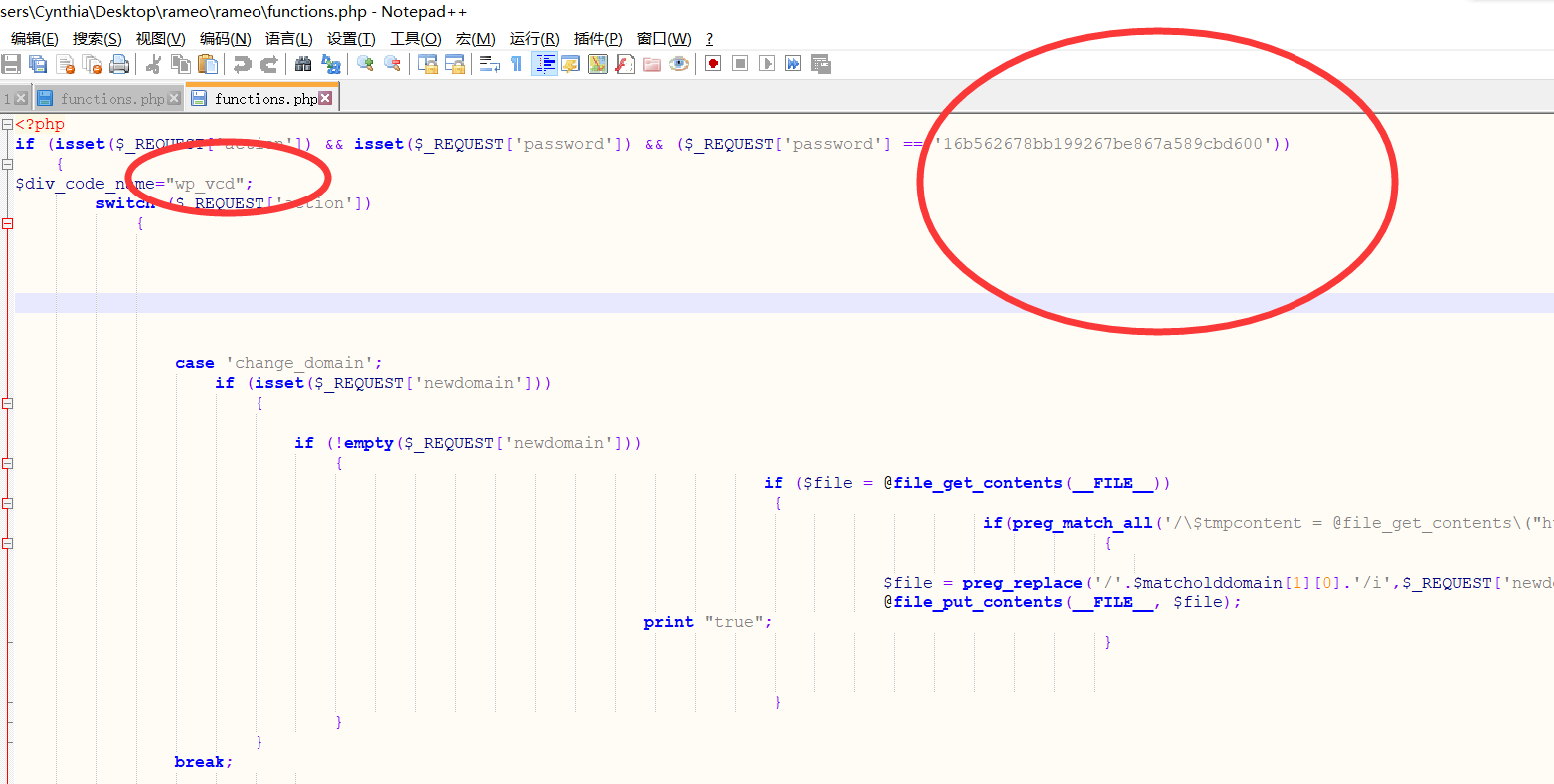

这个文件夹下,有一个funcitons.php的函数。打开这个函数,在其中,以关键词“wp_vcd” 或者“wp-tmp” 寻找,一般能找到下面的恶意代码:文章源自原紫番博客-https://www.yuanzifan.com/53772.html

文章源自原紫番博客-https://www.yuanzifan.com/53772.html

文章源自原紫番博客-https://www.yuanzifan.com/53772.html

将这部分的恶意代码删除,注意不要影响到原本的主题代码。这个需要仔细查看,一般这个恶意代码会加100多行。

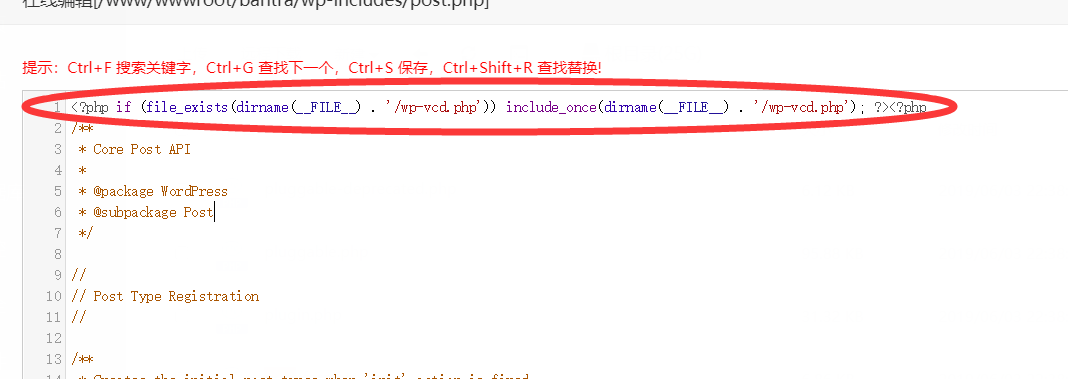

5.打开根目录/wp-includes/post.php,一般有会有下面的恶意包含文件:

6.依旧在wp-includes目录下,找到这三个文件(如果有,就是均已被感染)

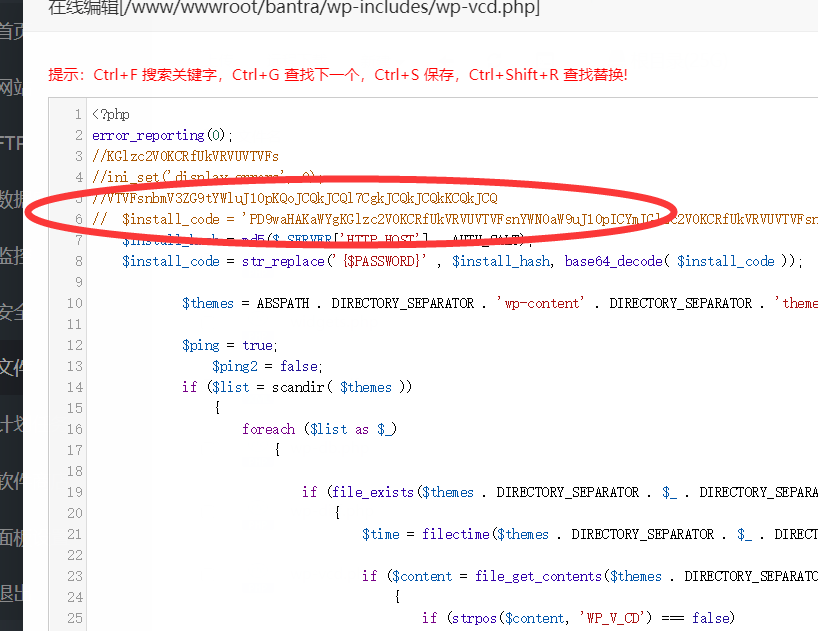

wp-feed.php

wp-vcd.php

wp-tmp.php

把这三个文件全部删除。

需要注意,在删除wp-vcd.php的时候,可能会导致全站报错,这个时候需要根据代码注入的位置和具体内容调整一下。才可以避免全站报错。如果实在不会搞,一个简单粗暴的方法就是,把wp-vcd中的这行代码注销:

7.最后,把你全站的代码下载到本地,使用代码编译器全局搜索这个词:

pushqwer

命令行代码:

grep -Ril ‘pushqwer’ *

找到了就删掉

再找deloplen,找到并删掉

grep -rnl ‘deloplen’ *

8.最后,如果你做了全站缓存,记得一定把全站缓存清除掉,不染病毒还会感染回来。

参考内容:

https://rui-qiu.com/tools/how-to-remove-wordpress-malware-src-deloplen-com-apu-php/(特别感谢)

https://stackoverflow.com/questions/46219263/php-code-in-functions-php-of-all-wordpress-websites-on-my-shared-hosting

https://wordpress.org/support/topic/ad-malware-on-our-site-but-cant-remove/

https://wordpress.org/support/topic/warnings-unknown-file-in-wordpress-core-wp-includes-wp-tmp-php/

评论